Apple libera una nueva actualización para iTunes. Oficialmente tan solo corrige algunos problemas de rendimiento y estabilidad, pero evidentemente Apple siempre ha sido escueto en dar noticias sobre una versión nueva.

Aparentemente no hay nada nuevo y para los ojos comunes no es más que otra bug fix reliease.

jueves, 31 de julio de 2008

miércoles, 30 de julio de 2008

AppStore 1 - JailBreak ¿60?

Acabo de terminar de actualizar la entrada anterior, y ahora explica perfectamente el método usado para la eliminación de las protecciones de Apple.

Esta vez tenemos que darle un gol a Apple, aunque aun va perdiendo por goleada. Apple debido a las ultimas noticias tan solo puede hacer una cosa: Cerrar cualquier página donde aparezcan enlaces o se muestre contenido ilegal. Ya ha caido alguna web que otra.

Era de esperar. En unas horas han salido más de 60 Aplicaciones del Store completamente funcionales para ser usadas por cualquiera. No voy a listarlas evidentemente, pero para que os hagais una idea. Apple de quedarse de manos cruzadas, en unos días vería casi el 100% de todas sus aplicaciones crackeadas. Lo único que puede hacer es intentar disuadir cerrando alguna web. Por desgracia para ellos existen otros canales como IRC, Torrents, webs en las que no pueda alargar la mano... etc.

Es completamente normal, protegen lo que es su negocio. Por desgracia para Apple no pensaron en que destrozarían el sistema DRM de ellos completamente tan pronto. La próxima actualización se prevee que será para septiembre, la 2.1. Queda por ver si Apple implementa algún sistema de seguridad nuevo. De todos modos lo tiene complicado... El JB a los dispositivos actuales casi al 100% se le podrá seguir haciendo, dado que el exploit se encuentra en el bootloader. Y sobre dotar de sistemas de protección adicionales... es complicado. Vuelvo a repetir que aunque parezca mentira, Apple se ha tomado serias molestias y medidas de seguridad para impedir todo esto. Pero evidentemente ningún sistema es seguro al 100%

Esta vez tenemos que darle un gol a Apple, aunque aun va perdiendo por goleada. Apple debido a las ultimas noticias tan solo puede hacer una cosa: Cerrar cualquier página donde aparezcan enlaces o se muestre contenido ilegal. Ya ha caido alguna web que otra.

Era de esperar. En unas horas han salido más de 60 Aplicaciones del Store completamente funcionales para ser usadas por cualquiera. No voy a listarlas evidentemente, pero para que os hagais una idea. Apple de quedarse de manos cruzadas, en unos días vería casi el 100% de todas sus aplicaciones crackeadas. Lo único que puede hacer es intentar disuadir cerrando alguna web. Por desgracia para ellos existen otros canales como IRC, Torrents, webs en las que no pueda alargar la mano... etc.

Es completamente normal, protegen lo que es su negocio. Por desgracia para Apple no pensaron en que destrozarían el sistema DRM de ellos completamente tan pronto. La próxima actualización se prevee que será para septiembre, la 2.1. Queda por ver si Apple implementa algún sistema de seguridad nuevo. De todos modos lo tiene complicado... El JB a los dispositivos actuales casi al 100% se le podrá seguir haciendo, dado que el exploit se encuentra en el bootloader. Y sobre dotar de sistemas de protección adicionales... es complicado. Vuelvo a repetir que aunque parezca mentira, Apple se ha tomado serias molestias y medidas de seguridad para impedir todo esto. Pero evidentemente ningún sistema es seguro al 100%

Etiquetas:

iPhone/iPod Touch,

Programas,

Seguridad

Artículo: AppStore 0 - JailBreak 1 (Actualizado)

La protección DRM de apple para las aplicaciones de pago del AppStore ha caido del todo, o casi del todo. Los genios que existen en el mundillo digamos que han encontrado un método para saltarse la protección, de modo que cualquier persona que tenga genuinamente la aplicación de pago sea capaz de parchearla in situ, eliminarle la protección y posteriormente sacarla por SFTP y hacerla pública. Estoy seguro que en cientos de sitios ilegales estarán ya. Por el momento se de buena tinta de al menos 17 aplicaciones completamente funcionales, la mayoría juegos. Y eso solo en unas horas. Lo que está claro es que esto va a ser un golpe bastante duro al Store, y posiblemente Apple tome medidas al asunto... pero está claro que hasta septiembre y la actualizacion de firmware 2.1 dudo mucho que Apple pueda hacer algo. Hablamos que ilegalmente cualquier iPhone o iPod Touch tendrá acceso a las aplicaciones de pago de Apple. Tan solo es cuestión de días o horas que el 80% de las aplicaciones estén circulando libremente por internet. Desde aquí? recordar que usarlas es completamente ilegal, además de que evidentemente esas aplicaciones estarán sin actualizaciones. Las aplicaciones se introducirían via SFTP y modificando permisos, aunque es cuestion de tiempo que aparecan incluso repositorios piratas en el Installer con ellas.

El problema? que el método inventado funciona... para todas.

Como viene siendo normal, recordar que esto tan solo es un manual para aprender, en modo alguno para obtener un beneficio pirateando aplicaciones de pago, que aunque son los precios desmesurados no es una razón para realizar algo ilegal. Por ello recuerdo una vez más que tan solo se trata para fines EDUCATIVOS.

Antes de explicar como se hace vamos a resumirlo por pasos:

1º. Hacen falta algunas herramientas de depuración y edición dentro del mismo Ipod

2º. Evidentemente la aplicación ORIGINAL a la que queremos realizarle el parche.

2º. Todo el proceso se realizará dentro de nuestro dispositivo, con lo que es necesario un dispositivo 2.0 JB, acceso por SSH y estar familiarizado con lineas de comando y algunas utilidades unix.

En realidad es un proceso ya bastante conocido en el mundo del cracking, y tiene toda su teoría de fondo, bastante lógica por cierto. Así que como es costumbre, vamos a explicar antes la teoría de fondo para que se comprenda lo que estamos explicando:

Todas las aplicaciones del Store están protegidas por DRM. Para entenderlo de una forma simple... Cuando compramos una aplicación del Store con nuestra cuenta, esa aplicación es descargada para nosotros. Dicha aplicación está firmada exprofesamente para nosotros, tiene nuestros datos. Así mismo, el sistema de DRM del iPod/iPhone contiene igualmente nuestros datos. De modo que cuando la aplicación se introduce en nuestro dispositivo y la ejecutamos, nuestro dispositivo comprueba la firma de la aplicación (certificados digitales, RSA) para verificar si es de Apple y en segundo lugar nuestra firma. Si todo está correcto nuestro dispositivo puede leer y decodificar la aplicación y ejecutarla. Luego digamos que la aplicación en sí está encriptada.

Esto hace que sea imposible copiar aplicaciones entre dos dispositivos diferentes. Se podría entrar por SSH, copiar la aplicación y dársela a otro!! pero en seguida el dispositivo de la otra persona al comprobar la firma de la aplicación se daría cuenta que no es válida, dado que los credenciales no son los suyos. No puede desencriptar la aplicación y por consiguiente no puede ejecutarla.

Pero hemos dicho que el proceso es: primero comprobar las firmas al ejecutarla, y si es válida desencriptarla, y despues ejecutarla. Luego los posibles vectores de ataque serían:

1º. Hacernos con la firma de Apple, es decir, con su clave privada:

Esto es imposible en la práctica. Nosotros NO PODEMOS falsear la firma de Apple. Para ello deberíamos de obtener el certificado privado (la clave privada) de certificación de Apple, y quien me lea y lo he dicho en otras entradas, esto es imposible a día de hoy. De seguro Apple esta la tiene a buen recaudo.

2º. El método tradicional de parcheo:

Editar la aplicación en IDA por ejemplo, un desemsamblado, tener conocimientos profundos de ARM y ser capaces de inyectar código en la aplicación para que sea capaz de saltarse la protección DRM. Esto es más que posible, pero es complejo y requere a veces de una habilidad bastante grande y un conocimiento profindo de ensamblador. La primera aplicacion del Store en ser crakeada fue el MonkeyBall, y se hizo por este método. En la prácitca este método es tedioso y poco práctico para nuestro caso. Una aplicación que otra si, pero con todas las aplicaciones del Store...

3º. Eliminar DRM.

Eludir cualquier sistema DRM es cuanto menos complicado. Siempre que nos enfrentemos cara a cara con sistemas usando RSA, certificados digitales... hay siempre que temblar un poco. Estos sistemas no son para reir. Cualquier sistema de protección basado en claves publicas (cifrado asimétrico) es casi inespugnable. Pero podemos hacer trampa. No podemos romperlo... o así?

Atacar el sistema es imposible. Pero pensemos... Si yo compro la aplicación legalmete yo puedo usarla sin problema. Para que una aplicación o lo que sea se ejecute antes tiene que estar en memoria, esto es informática básica.

Sabemos igualmente que la aplicación se encuentra encriptada y protegida por DRM de modo que toda la aplicación es una caja negra y la única llave para abrir esa aplicación la tiene su comprador. Y que la misma aplicación comprada por dos personas diferentes tendrá cerraduras diferentes. Pero en realidad no está protegida toda la aplicaicón!! los archivos de ella no están protegidos, tan solo el ejecutable, por asi decirlo. Él si está encriptado.

Cuando la aplicación se ejecuta se carga el ejecutable en memoria, encriptado. Hay una parte no encriptada que realiza las operaciones de DRM. Cuando se validan, el ejecutable se desencripta completamente en memoria para poder ser ejecutado. Ahí es donde atacamos nosotors. No podemos desencriptarla, pero su sueño si! cuando su dueño la ejecuta legítimamente, la parte encriptada de la aplicación es desencriptada en memoria. Con un debugger es posible cazar esta parte ya desencriptada si sabemos en que posición se encuentra y que bloque buscamos. Una vez nos hacemos con dicho bloque, tan solo tenemos que sustiturir la parte encriptada por la desencriptada.

Con su ejecutable completamente funciona ahora, tan solo quedaría el problema de la firma. La firma se usa para evitar que la aplicación sea modificada, entre otras cosas. Pero esto ya no es problema, gracias al DevTEam y su JB. Al hacer JB a la version 2.0 se anula en el kernel la verificación de Apple de firma, pero aun así es necesario que la aplicación esté firmada. No por Apple ya, sino por cualquiera.

Así que tan solo nos queda autofirmar la aplicación por nosotros mismos y problema resuelto.

Al acabar, el dueño tendrá su propia aplicacion modificada. Esta aplicación podría por tanto ser usada en cualquier otro dispositivo, ya que la protección DRM habría simplemente desaparecido.

En españa tenemos leyes que amparan el derecho a copia de seguridad, en otros paises no. Esto quiere decir que tenemos derecho a tener copias de seguridad de nuestras aplicaciones. Esto significa, que con la ley por delante, podemos parchear nuestras propias aplicaciones por seguridad. Evidentemente no repartirlas a los demas.

---------------------

Llegados a este punto, vamos a ponernos manos a la obra, recordar que TODO el proceso se hará dentro de nuestro mismo dispositivo.

Material a necesitar:

1º. Una aplicación legítima comprada en el Store

2º. Otool: Es una pequeña utilidad que nos proporciona información residente en la cabezara de los ejecutables de Apple

3º. Gdb: El debugger que usaremos

Tanto Otool como gdb lo podemos encontrar en Cydia. gdb está bajo el nombre de GNU Debugger y Otool está dentro del paquete "iPHone 2.0 Toolchain"

Una vez instaladas las dos aplicaciones entraremos por putty por ejemplo (SSH) y nos pondremos manos a la obra:

Primero usaremos la utilidad Otool para saber si la aplicación está encriptada o no, y en el caso de estarlo saber que parte de la aplicación... que bloque de ella lo está. Que es la información que necesitamos:

otool -l [rutadel ejecutable]

Esto nos sacará en pantalla la información visible en la cabecera de la aplicacion, algo así:

Load command 9

cmd LC_ENCRYPTION_INFO

cmdsize 20

cryptoff 4096

cryptsize 666555

cryptid 1

Load command 10

Es simple leer esto. Cryptoff son los datos no encriptados, CrypSize el tamaño del bloque encriptado y Crypid nos dice si la aplicación está "encriptada = 1" "no encriptada = 0"

El valor importante aquí sería 666555, que es el tamaño del bloque encriptado y por el podemos deducir el offset de la memoria dnd se encontrará.

Una vez realizado esto ejecutaremos la aplicación normal y corriente desde el board, pero no cerraremos SSH. Una vez la aplicación se esté ejecutando necesitaremos saber su id de proceso, lo que se conoce como PID. Este es el ID que internamente usan los PCs tb para reconocer el proceso en cuestion. Para saber esto tan solo tenemos que teclear en SSH:

ps ax

Esto nos devolverá algo como:

...

313 ?? s 0:00.00 /usr/libexec/ptpd -t usb

321 ?? 0:00.00 /usr/sbin/sshd -i

354 ?? s 0:00.00 /var/mobile/Applications/01602982-F3B9-4EC6-99DB-FE990B0AF724/iMmo.app/iMmo

En nuestro caso, nuestro PID sería 354, puesto que es el que corresponde a nuestra aplicación.

Una vez tengamos tambien este dato, tan solo queda la parte "complicada". Ejecutar el debugger a una aplicación lanzada. Asi que tan solo tendremos que teclear:

gdb -p (en nuestro caso ejemplo: gdb -p 354)

Una vez realizado estaremos dentro de gdb, con nuestra aplicación genuina bajo él.

Como hemos dicho la aplicación ya se estará ejecutando de manera no encriptada. Tan solo tenemos que capturar dicha parte y nos podemos ir a casa. Pero esto tambien es algo muy simple. Nosotros necesitamos el bloque que inicia en el offset 0x2000 y finaliza en el offset que nos daba la parte encriptada. En nuestro ejemplo hemos dicho que el tamaño de la parte encriptada era 666555. Este tamaño está en bytes, tan solo lo tenemos que pasar a hexadecimal para saber en memoria que offset sería este. Si al resultado le sumamos los 0x2000 bytes del inicio... tendremos el inicio y el fin del bloque encriptado. Pero lo podemos ver mejor en nuestro ejemplo:

tamaño del bloque: 666555bytes -> 0xA2BBBBytes

Pero como tenemos que empezar desde el offset 0x2000, tan solo se lo debemos de sumar (recordar que estamos sumando en hexadecimal:

0x2000 + 0xA2BBB = 0xA4BBB

Luego nuestro bloque buscado sería: 0x2000 - 0xA4BBB

En realidad es simple, no hay que hacer mucho.

Como tenemos ya el bloque buscado (tan solo es una simple suma y conversión hexadecimal-decimal)

Tan solo tenemos que capturar dicho bloque. Dentro del mismo Debugger teclearemos en nuestro ejemplo lo siguiente:

dump memory volcado.bin 0x2000 0xA4BBB

la sintaxis es simple, dump memory seguido del archivo donde guardaremos el fragmento y la dirección de inicio y fin.

Una vez realizado el proceso tendremos un archivo llamado volcado.bin que contendrá todo el contenido encriptado desencriptado :)

Que hacer ahora? es de cajón.

Salimos del debugger y lo más facil es realizar el siguiente paso en Windows con un editor exadecimal. Por un lado abrimos el archivo ejecutable y por otro el volcado.bin. Tan solo tenemos que sustituir el contenido encriptado por el contenido no encriptado. Para realizar esto copiamos todo el contenido de volcado.bin reemplazamos el contenido que existe en el ejecutable original, comenzando en el offset 0x1000 del original. Porque comenzar desde este offset? Recordemos el resultado que nos dio la utilidad otool:

cryptoff 4096

cryptsize 666555

cryptid 1

dijimos que Cryptoff era la parte no encriptada verdad? la cabecera en realidad del archivo, y a partir de ella, 666555bytes más ya encriptados:

4096 = 0x1000 es decir, 4096 es decimal, en hexadecimal equivale a 0x1000.

Luego tenemos que sustituir el contenido del original apartir del offset 0x1000 que es donde en el original comienza el contenido encriptado. Sustituimos todo el contenido encriptado por el no encriptado, que es lo que contiene volcado.bin.

El resultasdo final es un ejecutable completamente desencriptado!! pero no podemos acabar aquí. Queda un pequeño detalle:

cryptid 1

recordemos que eso siginificaba que nuestra aplicación estaba encriptada... pero ahora no lo está. Si lo dejamos así nuestro dispositivo intentará desencriptarla... debemos ponerla a 0. Para ello desde el mismo editor hexadecimal usado podemos ponerla a cero. normalmente dicho valor se encuentra en el offset 0x800 (evidentemente dentro de los 0x1000 primeros)

Una vez realizado todo esto tenemos el ejecutable terminado. Tan solo queda firmar la aplicación para saltarnos la última verificación y barrera de Apple. Para ello sustituiremos el ejecutable original de nuestro dispositivo por el creado ahora mismo.

Una vez sustituido, por SSH teclearemos:

ldid -S [rutadelaaplicación]

FIN

Llegado a este punto la aplicación estará completamente abierta para todos. Usada maliciosamente el dueño de la aplicación podría sin problema alguno copiar la carpeta de la aplicacion.app, sacarla por SSH y darsela a quien fuera. Esa persona podría ahora sí meterla en su dispositivo por SSH, establecer permisos a 755 por ejemplo, reiniciar el board y usarla perfectamente.

Comprendo que esto puede no ser entendido por algunos, pero si alguien quiere intentarlo con fines didácticos tan solo evidentemente puede ponerse en contacto conmigo y le echo una mano en lo que necesite.

Un saludo.

El problema? que el método inventado funciona... para todas.

Como viene siendo normal, recordar que esto tan solo es un manual para aprender, en modo alguno para obtener un beneficio pirateando aplicaciones de pago, que aunque son los precios desmesurados no es una razón para realizar algo ilegal. Por ello recuerdo una vez más que tan solo se trata para fines EDUCATIVOS.

Antes de explicar como se hace vamos a resumirlo por pasos:

1º. Hacen falta algunas herramientas de depuración y edición dentro del mismo Ipod

2º. Evidentemente la aplicación ORIGINAL a la que queremos realizarle el parche.

2º. Todo el proceso se realizará dentro de nuestro dispositivo, con lo que es necesario un dispositivo 2.0 JB, acceso por SSH y estar familiarizado con lineas de comando y algunas utilidades unix.

En realidad es un proceso ya bastante conocido en el mundo del cracking, y tiene toda su teoría de fondo, bastante lógica por cierto. Así que como es costumbre, vamos a explicar antes la teoría de fondo para que se comprenda lo que estamos explicando:

Todas las aplicaciones del Store están protegidas por DRM. Para entenderlo de una forma simple... Cuando compramos una aplicación del Store con nuestra cuenta, esa aplicación es descargada para nosotros. Dicha aplicación está firmada exprofesamente para nosotros, tiene nuestros datos. Así mismo, el sistema de DRM del iPod/iPhone contiene igualmente nuestros datos. De modo que cuando la aplicación se introduce en nuestro dispositivo y la ejecutamos, nuestro dispositivo comprueba la firma de la aplicación (certificados digitales, RSA) para verificar si es de Apple y en segundo lugar nuestra firma. Si todo está correcto nuestro dispositivo puede leer y decodificar la aplicación y ejecutarla. Luego digamos que la aplicación en sí está encriptada.

Esto hace que sea imposible copiar aplicaciones entre dos dispositivos diferentes. Se podría entrar por SSH, copiar la aplicación y dársela a otro!! pero en seguida el dispositivo de la otra persona al comprobar la firma de la aplicación se daría cuenta que no es válida, dado que los credenciales no son los suyos. No puede desencriptar la aplicación y por consiguiente no puede ejecutarla.

Pero hemos dicho que el proceso es: primero comprobar las firmas al ejecutarla, y si es válida desencriptarla, y despues ejecutarla. Luego los posibles vectores de ataque serían:

1º. Hacernos con la firma de Apple, es decir, con su clave privada:

Esto es imposible en la práctica. Nosotros NO PODEMOS falsear la firma de Apple. Para ello deberíamos de obtener el certificado privado (la clave privada) de certificación de Apple, y quien me lea y lo he dicho en otras entradas, esto es imposible a día de hoy. De seguro Apple esta la tiene a buen recaudo.

2º. El método tradicional de parcheo:

Editar la aplicación en IDA por ejemplo, un desemsamblado, tener conocimientos profundos de ARM y ser capaces de inyectar código en la aplicación para que sea capaz de saltarse la protección DRM. Esto es más que posible, pero es complejo y requere a veces de una habilidad bastante grande y un conocimiento profindo de ensamblador. La primera aplicacion del Store en ser crakeada fue el MonkeyBall, y se hizo por este método. En la prácitca este método es tedioso y poco práctico para nuestro caso. Una aplicación que otra si, pero con todas las aplicaciones del Store...

3º. Eliminar DRM.

Eludir cualquier sistema DRM es cuanto menos complicado. Siempre que nos enfrentemos cara a cara con sistemas usando RSA, certificados digitales... hay siempre que temblar un poco. Estos sistemas no son para reir. Cualquier sistema de protección basado en claves publicas (cifrado asimétrico) es casi inespugnable. Pero podemos hacer trampa. No podemos romperlo... o así?

Atacar el sistema es imposible. Pero pensemos... Si yo compro la aplicación legalmete yo puedo usarla sin problema. Para que una aplicación o lo que sea se ejecute antes tiene que estar en memoria, esto es informática básica.

Sabemos igualmente que la aplicación se encuentra encriptada y protegida por DRM de modo que toda la aplicación es una caja negra y la única llave para abrir esa aplicación la tiene su comprador. Y que la misma aplicación comprada por dos personas diferentes tendrá cerraduras diferentes. Pero en realidad no está protegida toda la aplicaicón!! los archivos de ella no están protegidos, tan solo el ejecutable, por asi decirlo. Él si está encriptado.

Cuando la aplicación se ejecuta se carga el ejecutable en memoria, encriptado. Hay una parte no encriptada que realiza las operaciones de DRM. Cuando se validan, el ejecutable se desencripta completamente en memoria para poder ser ejecutado. Ahí es donde atacamos nosotors. No podemos desencriptarla, pero su sueño si! cuando su dueño la ejecuta legítimamente, la parte encriptada de la aplicación es desencriptada en memoria. Con un debugger es posible cazar esta parte ya desencriptada si sabemos en que posición se encuentra y que bloque buscamos. Una vez nos hacemos con dicho bloque, tan solo tenemos que sustiturir la parte encriptada por la desencriptada.

Con su ejecutable completamente funciona ahora, tan solo quedaría el problema de la firma. La firma se usa para evitar que la aplicación sea modificada, entre otras cosas. Pero esto ya no es problema, gracias al DevTEam y su JB. Al hacer JB a la version 2.0 se anula en el kernel la verificación de Apple de firma, pero aun así es necesario que la aplicación esté firmada. No por Apple ya, sino por cualquiera.

Así que tan solo nos queda autofirmar la aplicación por nosotros mismos y problema resuelto.

Al acabar, el dueño tendrá su propia aplicacion modificada. Esta aplicación podría por tanto ser usada en cualquier otro dispositivo, ya que la protección DRM habría simplemente desaparecido.

En españa tenemos leyes que amparan el derecho a copia de seguridad, en otros paises no. Esto quiere decir que tenemos derecho a tener copias de seguridad de nuestras aplicaciones. Esto significa, que con la ley por delante, podemos parchear nuestras propias aplicaciones por seguridad. Evidentemente no repartirlas a los demas.

---------------------

Llegados a este punto, vamos a ponernos manos a la obra, recordar que TODO el proceso se hará dentro de nuestro mismo dispositivo.

Material a necesitar:

1º. Una aplicación legítima comprada en el Store

2º. Otool: Es una pequeña utilidad que nos proporciona información residente en la cabezara de los ejecutables de Apple

3º. Gdb: El debugger que usaremos

Tanto Otool como gdb lo podemos encontrar en Cydia. gdb está bajo el nombre de GNU Debugger y Otool está dentro del paquete "iPHone 2.0 Toolchain"

Una vez instaladas las dos aplicaciones entraremos por putty por ejemplo (SSH) y nos pondremos manos a la obra:

Primero usaremos la utilidad Otool para saber si la aplicación está encriptada o no, y en el caso de estarlo saber que parte de la aplicación... que bloque de ella lo está. Que es la información que necesitamos:

otool -l [rutadel ejecutable]

Esto nos sacará en pantalla la información visible en la cabecera de la aplicacion, algo así:

Load command 9

cmd LC_ENCRYPTION_INFO

cmdsize 20

cryptoff 4096

cryptsize 666555

cryptid 1

Load command 10

Es simple leer esto. Cryptoff son los datos no encriptados, CrypSize el tamaño del bloque encriptado y Crypid nos dice si la aplicación está "encriptada = 1" "no encriptada = 0"

El valor importante aquí sería 666555, que es el tamaño del bloque encriptado y por el podemos deducir el offset de la memoria dnd se encontrará.

Una vez realizado esto ejecutaremos la aplicación normal y corriente desde el board, pero no cerraremos SSH. Una vez la aplicación se esté ejecutando necesitaremos saber su id de proceso, lo que se conoce como PID. Este es el ID que internamente usan los PCs tb para reconocer el proceso en cuestion. Para saber esto tan solo tenemos que teclear en SSH:

ps ax

Esto nos devolverá algo como:

...

313 ?? s 0:00.00 /usr/libexec/ptpd -t usb

321 ?? 0:00.00 /usr/sbin/sshd -i

354 ?? s 0:00.00 /var/mobile/Applications/01602982-F3B9-4EC6-99DB-FE990B0AF724/iMmo.app/iMmo

En nuestro caso, nuestro PID sería 354, puesto que es el que corresponde a nuestra aplicación.

Una vez tengamos tambien este dato, tan solo queda la parte "complicada". Ejecutar el debugger a una aplicación lanzada. Asi que tan solo tendremos que teclear:

gdb -p

Una vez realizado estaremos dentro de gdb, con nuestra aplicación genuina bajo él.

Como hemos dicho la aplicación ya se estará ejecutando de manera no encriptada. Tan solo tenemos que capturar dicha parte y nos podemos ir a casa. Pero esto tambien es algo muy simple. Nosotros necesitamos el bloque que inicia en el offset 0x2000 y finaliza en el offset que nos daba la parte encriptada. En nuestro ejemplo hemos dicho que el tamaño de la parte encriptada era 666555. Este tamaño está en bytes, tan solo lo tenemos que pasar a hexadecimal para saber en memoria que offset sería este. Si al resultado le sumamos los 0x2000 bytes del inicio... tendremos el inicio y el fin del bloque encriptado. Pero lo podemos ver mejor en nuestro ejemplo:

tamaño del bloque: 666555bytes -> 0xA2BBBBytes

Pero como tenemos que empezar desde el offset 0x2000, tan solo se lo debemos de sumar (recordar que estamos sumando en hexadecimal:

0x2000 + 0xA2BBB = 0xA4BBB

Luego nuestro bloque buscado sería: 0x2000 - 0xA4BBB

En realidad es simple, no hay que hacer mucho.

Como tenemos ya el bloque buscado (tan solo es una simple suma y conversión hexadecimal-decimal)

Tan solo tenemos que capturar dicho bloque. Dentro del mismo Debugger teclearemos en nuestro ejemplo lo siguiente:

dump memory volcado.bin 0x2000 0xA4BBB

la sintaxis es simple, dump memory seguido del archivo donde guardaremos el fragmento y la dirección de inicio y fin.

Una vez realizado el proceso tendremos un archivo llamado volcado.bin que contendrá todo el contenido encriptado desencriptado :)

Que hacer ahora? es de cajón.

Salimos del debugger y lo más facil es realizar el siguiente paso en Windows con un editor exadecimal. Por un lado abrimos el archivo ejecutable y por otro el volcado.bin. Tan solo tenemos que sustituir el contenido encriptado por el contenido no encriptado. Para realizar esto copiamos todo el contenido de volcado.bin reemplazamos el contenido que existe en el ejecutable original, comenzando en el offset 0x1000 del original. Porque comenzar desde este offset? Recordemos el resultado que nos dio la utilidad otool:

cryptoff 4096

cryptsize 666555

cryptid 1

dijimos que Cryptoff era la parte no encriptada verdad? la cabecera en realidad del archivo, y a partir de ella, 666555bytes más ya encriptados:

4096 = 0x1000 es decir, 4096 es decimal, en hexadecimal equivale a 0x1000.

Luego tenemos que sustituir el contenido del original apartir del offset 0x1000 que es donde en el original comienza el contenido encriptado. Sustituimos todo el contenido encriptado por el no encriptado, que es lo que contiene volcado.bin.

El resultasdo final es un ejecutable completamente desencriptado!! pero no podemos acabar aquí. Queda un pequeño detalle:

cryptid 1

recordemos que eso siginificaba que nuestra aplicación estaba encriptada... pero ahora no lo está. Si lo dejamos así nuestro dispositivo intentará desencriptarla... debemos ponerla a 0. Para ello desde el mismo editor hexadecimal usado podemos ponerla a cero. normalmente dicho valor se encuentra en el offset 0x800 (evidentemente dentro de los 0x1000 primeros)

Una vez realizado todo esto tenemos el ejecutable terminado. Tan solo queda firmar la aplicación para saltarnos la última verificación y barrera de Apple. Para ello sustituiremos el ejecutable original de nuestro dispositivo por el creado ahora mismo.

Una vez sustituido, por SSH teclearemos:

ldid -S [rutadelaaplicación]

FIN

Llegado a este punto la aplicación estará completamente abierta para todos. Usada maliciosamente el dueño de la aplicación podría sin problema alguno copiar la carpeta de la aplicacion.app, sacarla por SSH y darsela a quien fuera. Esa persona podría ahora sí meterla en su dispositivo por SSH, establecer permisos a 755 por ejemplo, reiniciar el board y usarla perfectamente.

Comprendo que esto puede no ser entendido por algunos, pero si alguien quiere intentarlo con fines didácticos tan solo evidentemente puede ponerse en contacto conmigo y le echo una mano en lo que necesite.

Un saludo.

Firmware 2.0: Customize 2.1.1

Ya está disponible Customize para la firmware 2.0. Por ahora tan solo para descarga e instalación manual, pero mañana seguro que estará ya en Cydia!!

Siento no tener demasiado tiempo ultimamente para escribir todo lo que me gustaría ;), pero mi vida privada acorta mi tiempo para la vida "publica".

Aun así quiero terminar algunos post que he abierto, y evidentemente postearé cualquier noticia de interés como siempre, manuales y lo acostumbrado.

Eso sí, en vez de ponernos las imágenes de Customize corriendo en la version 2.0 me tendreis que creer ;)

ahora mismo lo podeis descargar desde AQUI

Siento no tener demasiado tiempo ultimamente para escribir todo lo que me gustaría ;), pero mi vida privada acorta mi tiempo para la vida "publica".

Aun así quiero terminar algunos post que he abierto, y evidentemente postearé cualquier noticia de interés como siempre, manuales y lo acostumbrado.

Eso sí, en vez de ponernos las imágenes de Customize corriendo en la version 2.0 me tendreis que creer ;)

ahora mismo lo podeis descargar desde AQUI

sábado, 26 de julio de 2008

Firmware 2.1: JailBrokeada

Proyecto: Estado del repositorio de Theliel: Installer 4

Ya son muchos que me han preguntado que pasa con el repositorio que aun no lo vemos levantado de nuevo.

Bueno, además de que necesito tiempo para reescribir todos los enlaces, tambien estoy empezando a modificar todo el contenido para hacerlo compatible con el Installer 4 que aparecerá muy en breve. Han cambiado un poquillo el sistema, lo han hecho más pijales y bueno... de todos modos la gran mayoría de todas las cosillas que yo tenía realizadas, sobre todo las mías, se podrán usar en la 2.0 sin problema alguno. Otras no serán necesarias ya, y otras tan solo estarán disponibles para la firmware 1.1.4/1.1.5, al menos que salgan las versiones superiores.

De todos modos no retiraré ningún contenido para los que se queden en la 1.1.4 ni muchísimo menos.

Con lo que supongo que esperaré a la salida del Installer 4 para habilitarlo.

Un saludo y siento las molestias

Bueno, además de que necesito tiempo para reescribir todos los enlaces, tambien estoy empezando a modificar todo el contenido para hacerlo compatible con el Installer 4 que aparecerá muy en breve. Han cambiado un poquillo el sistema, lo han hecho más pijales y bueno... de todos modos la gran mayoría de todas las cosillas que yo tenía realizadas, sobre todo las mías, se podrán usar en la 2.0 sin problema alguno. Otras no serán necesarias ya, y otras tan solo estarán disponibles para la firmware 1.1.4/1.1.5, al menos que salgan las versiones superiores.

De todos modos no retiraré ningún contenido para los que se queden en la 1.1.4 ni muchísimo menos.

Con lo que supongo que esperaré a la salida del Installer 4 para habilitarlo.

Un saludo y siento las molestias

WinPwn 2.0.0.3: +Bug fix

Pues eso, otra versión de Winpwn y casi seguro que para pulir algun que otro error que aun se sige teniendo.

La estoy subiendo ahora mismo, en cuanto esté subida del todo el enlace será el mismo. Recordar que ANTES DE INSTALARLA hay que desinstalar la versión que tengamos anteriormente como ya hemos comentado con anterioridad. Tan solo se pude usar bajo Windows XP y Vista, 32bits/6bits.

AQUI

La estoy subiendo ahora mismo, en cuanto esté subida del todo el enlace será el mismo. Recordar que ANTES DE INSTALARLA hay que desinstalar la versión que tengamos anteriormente como ya hemos comentado con anterioridad. Tan solo se pude usar bajo Windows XP y Vista, 32bits/6bits.

AQUI

viernes, 25 de julio de 2008

Firmware 2.1

Apple está distribuyendo en forma de beta la versión 2.1. Parece ser que en esta nueva versión Apple añadirá para el iphone 3G el autodesplazamiento por la aplicación maps, muchos se quejaron de que tuvieras que ir desplazándolo tu mismo para hacerlo.

Otra de las funcioens que apple estaría implemendo sería el Copy/Paste. Dicen las malas lenguas que llevará implementada la función, otros dicen que tan solo los primeros pasos para implementarla, y que aparecería a posteriori.

Evidentemente también vendría acompañada de corrección de Bugs y otros.

La fecha de salida estaría estimada para Semptiembre, así que un habría que esperar

Otra de las funcioens que apple estaría implemendo sería el Copy/Paste. Dicen las malas lenguas que llevará implementada la función, otros dicen que tan solo los primeros pasos para implementarla, y que aparecería a posteriori.

Evidentemente también vendría acompañada de corrección de Bugs y otros.

La fecha de salida estaría estimada para Semptiembre, así que un habría que esperar

Remote

Esta es una de las dos aplicaciones publicadas por Apple en el Store. Una es un poker tipo Texas Hold'em, la segunda es Remote. Es uan aplicación tipo cliente servidor en el que iTunes hará de servidor y la aplicación Remote de cliente.

Funciona tanto para Windows como para MAC.

Una de las funciones nuevas de iTunes es precisamente la opción de poder controlarlo remotamente por Wifi desde nusetro dispositivo. El proceso es bastante simple, tan solo tenemos que instalar la aplicación Remote en nuestro dispositivo y configurarla para tener acceso a nuestra biblioteca, toda ella, como si la reprodujésemos en nuestro mismo ipod.

Primero nos tenemos que asegurar que nuestro itunes tiene la opción de búsqueda de dispositivos de control remoto activada. Pa ello iremos a las opciones de iTunes en "Avanzado": "Buscar Remotes iPhone e iPod Touch":

Con esto tendremos preparado iTunes.

Hay que destacar que por desgracia Apple hace obligatorio usar el servicio Bonjour, su sistema de resolución de DNS para que funcione. Y digo por desgracia porque este servicio no es que sirva para mucho... personalmente siempre lo he tenido deshabilitado, pero si queremos usar Remote hay que dejarlo activado sí o sí.

Una vez tengamos configurado iTunes deberemos de instalar la aplicación cliente en nuestro dispositivo, evidentemente. Para ello iremos a aplicaciones, ver todas las gratuitas, Remote. O podemos buscarla desde el mismo Store dentro de nuestro dispositivo o como deseemos. El caso es que tenemos que instalar la aplicación. Una vez instalada, ejecutaremos la aplicación del Board, y evidentemente, la conexión wifi funcionando y activada. Como es la primera vez que lo ejecutamos no tendremos ningún dispositivo remoto introducido, con lo que deberemos de darle a "Añadir Biblioteca". Lo cual nos aparecerá un código:

Como dice la misma aplicación este código habrá que introducirlo en iTunes para que este verifique y nos de permiso. En cuanto nos muestre el código, por otro lado iTunes nos aparecerá un apartadito nuevo:

Es decir, nuestro dispositivo :). Ahora bien, si pinchamos sobre él, nos aparecerá una nueva ventana donde nos solicitará el pin que nos muestra nuestro dispositivo en la pantalla:

En cuanto lo introduzcamos y aceptemos...

Listo!! dispositivo añadido!! :) Ahora tan solo queda disfrutarlo. Desaparecerá el icono extraño puesto que nuestro dispositivo ya está autorizado en iTunes. Inmediatamente en nuestro dispositivo aparecerá ya nuestra biblioteca del PC:

Podremos controlar completamente todo iTunes como si estuviésemos reproduciendo música en nuestro propio dispositivo.

En resumen? una utilidad bastante util a mi modo de ver, de nuevo, gratuita por supuesto.

Un saludo.

Funciona tanto para Windows como para MAC.

Una de las funciones nuevas de iTunes es precisamente la opción de poder controlarlo remotamente por Wifi desde nusetro dispositivo. El proceso es bastante simple, tan solo tenemos que instalar la aplicación Remote en nuestro dispositivo y configurarla para tener acceso a nuestra biblioteca, toda ella, como si la reprodujésemos en nuestro mismo ipod.

Primero nos tenemos que asegurar que nuestro itunes tiene la opción de búsqueda de dispositivos de control remoto activada. Pa ello iremos a las opciones de iTunes en "Avanzado": "Buscar Remotes iPhone e iPod Touch":

Con esto tendremos preparado iTunes.

Hay que destacar que por desgracia Apple hace obligatorio usar el servicio Bonjour, su sistema de resolución de DNS para que funcione. Y digo por desgracia porque este servicio no es que sirva para mucho... personalmente siempre lo he tenido deshabilitado, pero si queremos usar Remote hay que dejarlo activado sí o sí.

Una vez tengamos configurado iTunes deberemos de instalar la aplicación cliente en nuestro dispositivo, evidentemente. Para ello iremos a aplicaciones, ver todas las gratuitas, Remote. O podemos buscarla desde el mismo Store dentro de nuestro dispositivo o como deseemos. El caso es que tenemos que instalar la aplicación. Una vez instalada, ejecutaremos la aplicación del Board, y evidentemente, la conexión wifi funcionando y activada. Como es la primera vez que lo ejecutamos no tendremos ningún dispositivo remoto introducido, con lo que deberemos de darle a "Añadir Biblioteca". Lo cual nos aparecerá un código:

Como dice la misma aplicación este código habrá que introducirlo en iTunes para que este verifique y nos de permiso. En cuanto nos muestre el código, por otro lado iTunes nos aparecerá un apartadito nuevo:

Es decir, nuestro dispositivo :). Ahora bien, si pinchamos sobre él, nos aparecerá una nueva ventana donde nos solicitará el pin que nos muestra nuestro dispositivo en la pantalla:

En cuanto lo introduzcamos y aceptemos...

Listo!! dispositivo añadido!! :) Ahora tan solo queda disfrutarlo. Desaparecerá el icono extraño puesto que nuestro dispositivo ya está autorizado en iTunes. Inmediatamente en nuestro dispositivo aparecerá ya nuestra biblioteca del PC:

Podremos controlar completamente todo iTunes como si estuviésemos reproduciendo música en nuestro propio dispositivo.

En resumen? una utilidad bastante util a mi modo de ver, de nuevo, gratuita por supuesto.

Un saludo.

WinPwn 2.0.0.2: Bug fix

Bueno, como me han comentado ha salido la 2.0.0.2 para corregir algunos problemillas que ha dado la anterior. Antes de usarla desinstalar la anterior.

La podeis descargar de momento desde AQUI

La podeis descargar de momento desde AQUI

jueves, 24 de julio de 2008

WinPwn 2.0.0.1: Por fin!! JB y unlock para Windows

Aunque se ha echo de rogar un poco ya está disponible la versión 2.0 de Winpwn. Con lo que ahora podremos pro fin crear nuestras imágenes personalizadas y realizar Pwn a nuestro dispositivo, con lo que partiremos de base de una 2.0 restaurada.

No voy a entretenerme como otras veces a explicar cada paso, puesto que ya está explicado en el post de JB de la 2.0 para MAC, y el proceso es exactamente igual.

Por lo tanto y como hemos dicho, el primer paso será realizar una restauración a la 2.0 a nuestro dispositivo. Por comodidad en vez de ir a iTunes y darle a restaurar, descargaremos la firmware (ver el post de Enelaces a firmwares) para tenerlas accesible despues a la hora de hacer el proceso de creación de firmware personalizada. En el caso de iPod Touch deberemos pagar los 10€ a Apple si la queremos tener con todas las de la ley. Si tenemos un iPhone lo que tendremos que hacer será descargar la firmware desde los servidores de Apple.

Llegados a este punto suponemos por tanto que:

1º. Tenemos en nuestro dispositivo, sea iPod sea iPhone (3G o no 3G) la versión 2.0 y recien restaurado

2º. Tenemos en el escritorio la firmware 2.0 descargada (Como hemos dicho, en este blog en la sección de Enlaces a firmwares)

3º. Tenemos instalado iTunes 7.7

4º. Y por supuesto, tenemos instalado ya la versión de Winpwn 2.0 -> AQUI Si teníamos instalada la versión 1.0.0.3 RC (la anterior) la deberemos de desinstalar completamente.

Con todo esto estaremos preparados para realizar el Unlock y/o el JB a nuestro dispositivo. Como ya dijimos el proceso será el siguiente:

1º. Parchear el kernel de nuestro dispositivo "al vuelo" seleccionando la firmware que vamos a modificar y a introducir posteriormente. Aunque parece que ahora pone que lo que parchea es iTunes... de esto no estoy completamente seguro.

2º. Crear la firmware personalizada.

3º. Restaurar en iTunes con la firmware personalizada.

Recordar que tan solo con restaurar con uan firmware original de Apple todo el proceso se revierte, dejando el dispositivo completamente "de fábrica". En el caso del iPhone dependiendo si se ha neutralizado el bootloader o no, será necesario para dejarlo de fábrica desneutralizarlo antes de restaurarlo con Bootneuter.

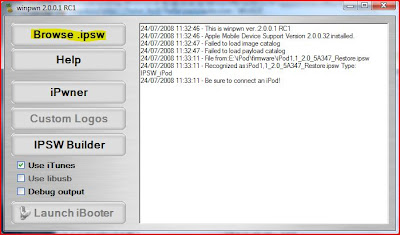

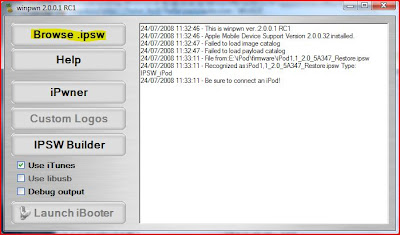

Vamos al lío. Lo primero es evidentemente ejecutar Winpwn:

Una vez ejecutado nos tirará un par de errores seguramente en la ventana de logs acerca de que no es posible encontrar/descargar los payload o las imágenes. Es normal. En este punto el proceso es un pelín diferente, aunque en esencia igual. Lo siguiente será localizar la firmware a personalizar, ya sea del iPhone o del iPod Touch:

Tener en cuenta que el Installer 4 aun no está disponible!! lo más seguro es que salga en cualquier momento, pero de momento NO LO ESTÁ. Esto quiere decir que por ahora no hay installer, pero tenemos ya Cydia!! Saurik (su creador) está haciendo un trabajo increible. Cada día más empiezan a llegar las primeras pequeñas aplicaciones :) y poco a poco irán llegando más y más, pero lo más importante: Seremos nosotros y no Apple quien tenga el control sobre nuestro propio dispositivo.!!

Dado que no está aun el Installer, las opciones de personalización de la firmware de iPod Touch serán más bien pocas, y las del iPhone un poco mayores. Le daremos al botón IPSW builder:

En la primera pestaña, Applications, es donde antes teníamos la posibilidad de personalizar el Installer. Como hemos dicho el Installer aun no está listo, así que tan solo nos deja seleccionar un fix y Cydia. ATENCIÓN!! LA OPCIÓN YOUTUBE ACTIVATION FIX TAN SOLO SE DEBE DE SELELCCIONAR EN EL CASO DE IPHONE Y SI Y SOLO SI NO TENEMOS UN IPHONE LEGALMENTE CON CONTRATO.

Como la otra vez, en Custom Images podremos cambiar los logos de recuperación e inicio:

En la versión anterior de Winpwn era posible modificar los logos sin necesidad de restaurar. Por ahora esto no será posible, aunq posiblemente en futuras actualizaciones sí lo sea.

Esta nueva ventana de opciones nos permitirá a los usuarios más avanzados crear payloads personalizados. Es decir, poder realizar otros cambios a la firmware de manera mucho más fina y personalizada. Por ejemplo imaginemos que quiero meter dentro de la firmware mi agenda o mi calendario desde el principio. No entraré en detalle, es mejor no usarla si no se sabe que se está haciendo.

En el caso de ser una imagen del iPhone tendremos ademas una pestaña nueva:

Desde esta, evidentemente la opción principal será la de desbloquear el iPhone. Tambien podemos si lo deseamos activar la actualización del Bootloader en caso de tener el antiguo 3.9 por el método de Zibri, puesto que antes era necesario hacer un downgrade del Bootloader. Soy más partidario de tan solo darle a Unlock y si se quiere usar las otras opciones desde el mismo bootneuter (aplicación instalada) una vez realizado todo el proceso. Recordar que es necesario parchear el bootloader para "neutralizarlo" y así poder activar esos iPhone (NO 3G) que tenemos muchos.

Cuando acabemos todo el proceso, le daremos a Build. El proceso tardará un pelín, no mas de 3-4 minutos. Ello nos creará nuestra imagen personalizada.

Una vez la imagen esté preparada tenemos que preguntarnos una cosa: Está nuestro dispositivo ya Pwnado? es decir, tiene ahora mismo una firmware personalizada? si la tiene NO es necesario el siguiente paso, si no la tiene SI es necesario:

Le damos a Pwner: Parcheará el kernel "al vuelo" de nuestra firmware. Si ya la tenemos Pwneada tan solo tendremos que hacer la personalización. Cuando le demos a Pwner tendremos que seleccionar la firmware personalizada. Una vez realizado ya podremos introducir cualquier firmware personalizada entrando en modo DFU y usando iTunes. En la descripción pone que parcheará en vez del kernel de nuestro dispositivo iTunes!! esto no lo tengo ahora mismo verificado puesto que no he realizado todo el proceso yo mismo, esta tarde lo haré todo de nuevo y podré certificarlo a ciencia exacta.

Una vez creada la imagen prediseñada y estando nuestro dispositivo Pwneado (ya sea nusetro dispositivo o itunes) tan solo nos queda inducir nuestro dispositivo en modo DFU y restaurar desde iTunes.

Tiene sentido el decir que esta vez el pwneado es iTunes. El software 2.0 ha pulido fallos y es muy posible que el xploit que permitía antes parchear al vuelo la firmware ya no sea posible, con lo que nos "obliga" a parchear la firmware personalizada (evidentemente está fuera de nuestro dispositivo) y a través del modo DFU meter la firmware que queramos en nuestro jugete a través de iTunes. Recordar que con el modo DFU la pantalla está en negra!! no hay logo.

Y como muchos no saben como indudirlo a modo DFU lo repetiré una vez más, por el método más seguro para inducirlo:

Abrir itunes, conectarlo a él y apagar el dispositivo. Presionar durante 10 segundos (Estando el dispositivo apagado) power+home. A los 10 segundos soltamos power. En poco aparecerá el mensaje de instalación del controlador DFU e itunes nos reconocerá nuestro dispositivo. Listo.

Todos los que hicieron el proceso con las imágenes desde MAC, NO SUCEDE NADA. la historia de realizar el pwner a la imagen "al Vuelo" como era en la versión 1.1.4 o ya sea en iTunes con la imagen 2.0, tan solo es para que nuestra firmware de dentro de nusetro dispositivo permita introducir otras firmwares personalizadas. Una vez que la firmware personalizada ya está dentro de nuestro dispositivo, cualquier iTunes 7.7 podrá restaurar con firmware personalizadas.

Esto es todo. El proceso es simple, seguro y comodo.

Sobre Installer? saldrá cuando esté acabado, pero por mi tengo Cydia y me sobra.

Un saludo.

Despues de esto tan solo tendremos que restaurar nuestro dispositivo con la firmware que deseemos.

No voy a entretenerme como otras veces a explicar cada paso, puesto que ya está explicado en el post de JB de la 2.0 para MAC, y el proceso es exactamente igual.

Por lo tanto y como hemos dicho, el primer paso será realizar una restauración a la 2.0 a nuestro dispositivo. Por comodidad en vez de ir a iTunes y darle a restaurar, descargaremos la firmware (ver el post de Enelaces a firmwares) para tenerlas accesible despues a la hora de hacer el proceso de creación de firmware personalizada. En el caso de iPod Touch deberemos pagar los 10€ a Apple si la queremos tener con todas las de la ley. Si tenemos un iPhone lo que tendremos que hacer será descargar la firmware desde los servidores de Apple.

Llegados a este punto suponemos por tanto que:

1º. Tenemos en nuestro dispositivo, sea iPod sea iPhone (3G o no 3G) la versión 2.0 y recien restaurado

2º. Tenemos en el escritorio la firmware 2.0 descargada (Como hemos dicho, en este blog en la sección de Enlaces a firmwares)

3º. Tenemos instalado iTunes 7.7

4º. Y por supuesto, tenemos instalado ya la versión de Winpwn 2.0 -> AQUI Si teníamos instalada la versión 1.0.0.3 RC (la anterior) la deberemos de desinstalar completamente.

Con todo esto estaremos preparados para realizar el Unlock y/o el JB a nuestro dispositivo. Como ya dijimos el proceso será el siguiente:

1º. Parchear el kernel de nuestro dispositivo "al vuelo" seleccionando la firmware que vamos a modificar y a introducir posteriormente. Aunque parece que ahora pone que lo que parchea es iTunes... de esto no estoy completamente seguro.

2º. Crear la firmware personalizada.

3º. Restaurar en iTunes con la firmware personalizada.

Recordar que tan solo con restaurar con uan firmware original de Apple todo el proceso se revierte, dejando el dispositivo completamente "de fábrica". En el caso del iPhone dependiendo si se ha neutralizado el bootloader o no, será necesario para dejarlo de fábrica desneutralizarlo antes de restaurarlo con Bootneuter.

Vamos al lío. Lo primero es evidentemente ejecutar Winpwn:

Una vez ejecutado nos tirará un par de errores seguramente en la ventana de logs acerca de que no es posible encontrar/descargar los payload o las imágenes. Es normal. En este punto el proceso es un pelín diferente, aunque en esencia igual. Lo siguiente será localizar la firmware a personalizar, ya sea del iPhone o del iPod Touch:

Tener en cuenta que el Installer 4 aun no está disponible!! lo más seguro es que salga en cualquier momento, pero de momento NO LO ESTÁ. Esto quiere decir que por ahora no hay installer, pero tenemos ya Cydia!! Saurik (su creador) está haciendo un trabajo increible. Cada día más empiezan a llegar las primeras pequeñas aplicaciones :) y poco a poco irán llegando más y más, pero lo más importante: Seremos nosotros y no Apple quien tenga el control sobre nuestro propio dispositivo.!!

Dado que no está aun el Installer, las opciones de personalización de la firmware de iPod Touch serán más bien pocas, y las del iPhone un poco mayores. Le daremos al botón IPSW builder:

En la primera pestaña, Applications, es donde antes teníamos la posibilidad de personalizar el Installer. Como hemos dicho el Installer aun no está listo, así que tan solo nos deja seleccionar un fix y Cydia. ATENCIÓN!! LA OPCIÓN YOUTUBE ACTIVATION FIX TAN SOLO SE DEBE DE SELELCCIONAR EN EL CASO DE IPHONE Y SI Y SOLO SI NO TENEMOS UN IPHONE LEGALMENTE CON CONTRATO.

Como la otra vez, en Custom Images podremos cambiar los logos de recuperación e inicio:

En la versión anterior de Winpwn era posible modificar los logos sin necesidad de restaurar. Por ahora esto no será posible, aunq posiblemente en futuras actualizaciones sí lo sea.

Esta nueva ventana de opciones nos permitirá a los usuarios más avanzados crear payloads personalizados. Es decir, poder realizar otros cambios a la firmware de manera mucho más fina y personalizada. Por ejemplo imaginemos que quiero meter dentro de la firmware mi agenda o mi calendario desde el principio. No entraré en detalle, es mejor no usarla si no se sabe que se está haciendo.

En el caso de ser una imagen del iPhone tendremos ademas una pestaña nueva:

Desde esta, evidentemente la opción principal será la de desbloquear el iPhone. Tambien podemos si lo deseamos activar la actualización del Bootloader en caso de tener el antiguo 3.9 por el método de Zibri, puesto que antes era necesario hacer un downgrade del Bootloader. Soy más partidario de tan solo darle a Unlock y si se quiere usar las otras opciones desde el mismo bootneuter (aplicación instalada) una vez realizado todo el proceso. Recordar que es necesario parchear el bootloader para "neutralizarlo" y así poder activar esos iPhone (NO 3G) que tenemos muchos.

Cuando acabemos todo el proceso, le daremos a Build. El proceso tardará un pelín, no mas de 3-4 minutos. Ello nos creará nuestra imagen personalizada.

Una vez la imagen esté preparada tenemos que preguntarnos una cosa: Está nuestro dispositivo ya Pwnado? es decir, tiene ahora mismo una firmware personalizada? si la tiene NO es necesario el siguiente paso, si no la tiene SI es necesario:

Le damos a Pwner: Parcheará el kernel "al vuelo" de nuestra firmware. Si ya la tenemos Pwneada tan solo tendremos que hacer la personalización. Cuando le demos a Pwner tendremos que seleccionar la firmware personalizada. Una vez realizado ya podremos introducir cualquier firmware personalizada entrando en modo DFU y usando iTunes. En la descripción pone que parcheará en vez del kernel de nuestro dispositivo iTunes!! esto no lo tengo ahora mismo verificado puesto que no he realizado todo el proceso yo mismo, esta tarde lo haré todo de nuevo y podré certificarlo a ciencia exacta.

Una vez creada la imagen prediseñada y estando nuestro dispositivo Pwneado (ya sea nusetro dispositivo o itunes) tan solo nos queda inducir nuestro dispositivo en modo DFU y restaurar desde iTunes.

Tiene sentido el decir que esta vez el pwneado es iTunes. El software 2.0 ha pulido fallos y es muy posible que el xploit que permitía antes parchear al vuelo la firmware ya no sea posible, con lo que nos "obliga" a parchear la firmware personalizada (evidentemente está fuera de nuestro dispositivo) y a través del modo DFU meter la firmware que queramos en nuestro jugete a través de iTunes. Recordar que con el modo DFU la pantalla está en negra!! no hay logo.

Y como muchos no saben como indudirlo a modo DFU lo repetiré una vez más, por el método más seguro para inducirlo:

Abrir itunes, conectarlo a él y apagar el dispositivo. Presionar durante 10 segundos (Estando el dispositivo apagado) power+home. A los 10 segundos soltamos power. En poco aparecerá el mensaje de instalación del controlador DFU e itunes nos reconocerá nuestro dispositivo. Listo.

Todos los que hicieron el proceso con las imágenes desde MAC, NO SUCEDE NADA. la historia de realizar el pwner a la imagen "al Vuelo" como era en la versión 1.1.4 o ya sea en iTunes con la imagen 2.0, tan solo es para que nuestra firmware de dentro de nusetro dispositivo permita introducir otras firmwares personalizadas. Una vez que la firmware personalizada ya está dentro de nuestro dispositivo, cualquier iTunes 7.7 podrá restaurar con firmware personalizadas.

Esto es todo. El proceso es simple, seguro y comodo.

Sobre Installer? saldrá cuando esté acabado, pero por mi tengo Cydia y me sobra.

Un saludo.

Despues de esto tan solo tendremos que restaurar nuestro dispositivo con la firmware que deseemos.

AppStore: Aurora Feint

Nadie ha dicho que el AppStore sea el demonio, tan solo que no acabará con el JB ni mucho menos. Evidentemente tendrá muchas cosas buenas. Esta es, junto con Apple Remote, quizás las dos aplicaciones mejores. Una para jugar, la otra para comodidad. Sobre Apple Remote hablaremos luego ;).

Por supuesto no voy a hacer ningún review de ninguna aplicación del Store de pago, a menos que de verdad piense que merece la pena nombrarla. Primero porque no pienso gastar ni un solo duro en él, aunque creo que hay algunos desarrolladores dentro del Store que si lo merecen... aunque son los menos. Pero igual que siempre he puesto alguna review (no muchas) de algunas aplicaciones del Installer/Cydia, así que esto es lo mismo.

Hace un par de días echaba un ojo a las aplicaciones gratuitas del Store, y me topé con esta. Tiene un aire al iZoo (jewelry), pero lo mezclan con un poco de estrategia, compras, "misiones"... un tanto rolero. Gráficamente no está mal, es rápido en las pantallas del juego en sí, aunque un poco lentorro en los menús. Es adictivo y asegura un buen rato de diversión. Su creador está terminando la actualización 1.0.0.1 (creo que es) para añadir algunas cosillas más y corregir algunos fallos. Lo gracioso de todo es que si miro las aplicaciones de pago y las gratuitas (aunque la gran mayoría de ambas no sirvan para nada) esta no tiene nada que envidiar a cualquiera de pago, siendo una de las mejores.

Como siempre algunas pantallas:

De las cosas que más me han gustado, es que según rotes la pantalla, el juego se adapta a ella, así como los bloques. En serio, os animo a todos a provarlo.

Por supuesto no voy a hacer ningún review de ninguna aplicación del Store de pago, a menos que de verdad piense que merece la pena nombrarla. Primero porque no pienso gastar ni un solo duro en él, aunque creo que hay algunos desarrolladores dentro del Store que si lo merecen... aunque son los menos. Pero igual que siempre he puesto alguna review (no muchas) de algunas aplicaciones del Installer/Cydia, así que esto es lo mismo.

Hace un par de días echaba un ojo a las aplicaciones gratuitas del Store, y me topé con esta. Tiene un aire al iZoo (jewelry), pero lo mezclan con un poco de estrategia, compras, "misiones"... un tanto rolero. Gráficamente no está mal, es rápido en las pantallas del juego en sí, aunque un poco lentorro en los menús. Es adictivo y asegura un buen rato de diversión. Su creador está terminando la actualización 1.0.0.1 (creo que es) para añadir algunas cosillas más y corregir algunos fallos. Lo gracioso de todo es que si miro las aplicaciones de pago y las gratuitas (aunque la gran mayoría de ambas no sirvan para nada) esta no tiene nada que envidiar a cualquiera de pago, siendo una de las mejores.

Como siempre algunas pantallas:

De las cosas que más me han gustado, es que según rotes la pantalla, el juego se adapta a ella, así como los bloques. En serio, os animo a todos a provarlo.

Erica Sadun: Un ejemplo a seguir

Quiero que veais cual es la diferencia de quienes se lucran y son de la religión del puño cerrado y de quienes trabajan para todos y tienen todo mi respeto. Erica Sadun es una desarrolladora e investigadora del iPhone e iPod Touch. Todas las App que ha desarrollado las ha sacado en el Store completamente gratuitas y también las tiene colgada en su página para que cualquiera que quiera las descarge y las instale si quiere. Y las aplicaciones que Apple no le ha dejado publicar las portará para el Installer de igual modo.

Tenemos un buen ejemplo de como hacer las cosas. Incluso comprendería y me parecería perfecto que sus App en el Store les pusiera un precio. Quizás no son aplicaciones de lujo o muy elavoradas, pero eso no es lo importante. Lo importante es el espíritu con el que se hacen las cosas.

Las aplicaciones que apple no le ha permitido publicar las ha portado ya, entre otras por supuesto su Erica Utilities y más famosa aun MIM, incluso la ha mejorado. Ambas disponibles desde hace un par de días ya en Cydia.

En este mundillo es facil reconocer de verdad quienes apuestan por la libertad en todos sus sentidos, quienes hacer negocio con ello (que repito no me parece mal, siempre y cuando se sea honesto) y quienes simplemente tragan con lo que hay. Y tengo que decir que Erica Sadun merece el mayor de mis respetos, y espero que siga así. No creo que nos lea :), pero si así lo hace un saludo.

Tenemos un buen ejemplo de como hacer las cosas. Incluso comprendería y me parecería perfecto que sus App en el Store les pusiera un precio. Quizás no son aplicaciones de lujo o muy elavoradas, pero eso no es lo importante. Lo importante es el espíritu con el que se hacen las cosas.

Las aplicaciones que apple no le ha permitido publicar las ha portado ya, entre otras por supuesto su Erica Utilities y más famosa aun MIM, incluso la ha mejorado. Ambas disponibles desde hace un par de días ya en Cydia.

En este mundillo es facil reconocer de verdad quienes apuestan por la libertad en todos sus sentidos, quienes hacer negocio con ello (que repito no me parece mal, siempre y cuando se sea honesto) y quienes simplemente tragan con lo que hay. Y tengo que decir que Erica Sadun merece el mayor de mis respetos, y espero que siga así. No creo que nos lea :), pero si así lo hace un saludo.

martes, 22 de julio de 2008

Firmware 2.0: Dentro de ella (Actualizado)

Edito: Añadido el Scaner de puertos y un nuevo servicio

Bueno, ahora que puedo jugar un poco con ella voy a actualizar muchas de las entradas de este blog adecuándolas también a la versión 2.0. Así mismo tambien aprovecharé para introducir en mi repositorio los primeros script para la versión 2.0, como el de liberar espacio y otros.

Estructuralmente esta firmware es mucho más sólida y segura, aunq es cierto que parece ser un poco más lenta también. Apple ha realizado un gran trabajo con esta versión, puliendo una cantidad increible de problemas y fallos de seguridad.

Voy a intentar listar una serie de diferencias y otras cosillas en las que voy a entretenerme estos días con mi buen iPod Touch:

- Con la firmware 2.0 Todas las aplicaciones, ya sean procedentes de fuera del Store como del Store tienen que estar firmadas digitalmente para poder usarse. Si no están firmadas, no se ejecutarán. Lamentablemente tan solo Apple puede firmarlas ;), así que gracias al Dev-Team esto se soluciona parcialmente. No hace ya falta que las firme Apple, pero aun así necesitan estar firmadas. Claro que se pueden autofirmar uno mismo y problema resuelto, y tambien hay otras posibilidades. Estos métodos los tendrán que usar todos los programadores fuera del Store.

- Se han creado algunos usuarios más, aunque los principales siguen siendo root y mobile.

- Los Demonios tb han cambiado significativamente. Ahora el servicio bonjour se ejecuta con otro usuarios, el demonio crashreport parece no estar ejecutado constantemente. Por otro lado, el JB del Dev-Team instala por defecto la modificación al servicio AFC2 para permitir el uso via iphonebrowser por ejemplo, luego no es necesario usar más el parche-aplicación para habilitarlo.

- Se han añadido bastantes lenguajes nuevos, sobre todo en el iPhone. Es posible escribir una gran cantidad de simbolos diferentes e incluso escribir con el dedo en el caso del chino

- Un Scanner de puerto completo contra el iPod revela que apple no ha tocado los puertos de su versión anterior. Esto significa que el puerto TCP 62078 y UDP 5353 están abiertos, estando todos los 65534 restantes cerrados. Si lo tienes JB el 22 TCP puede estar abierto también. Esto es un problema, dado que sabiendo estos dos puertos, como dijimos AQUI, se puede realizar un ataque con exito a un dispositivo iPhone/iPod.

- Se ha añadido un servicio llamado Fairplay encargado de comprobar la firma (el DRM) de las aplicaciones instaladas desde iTunes, y así evitar el pirateo. Claro que esto no es un problema para los crackers. La aplicación en sí no está encriptada, con lo que la aparición de aplicaciones del Store pirateadas ya es un echo. Por otor lado el servicio crashreporter que se podía deshabilitar con anterioridad y así ganar unos MB de RAM y ahorrarnos también algunos Kb en disco por los log, está habilitado pero parece que está latente, sin estar ejecutandose, aunque esto lo tengo que investigar un poco más.

- (A rellenar)

Entre las tareas que aun me gustaría realizar serían:

- (A rellenar)

Bueno, ahora que puedo jugar un poco con ella voy a actualizar muchas de las entradas de este blog adecuándolas también a la versión 2.0. Así mismo tambien aprovecharé para introducir en mi repositorio los primeros script para la versión 2.0, como el de liberar espacio y otros.

Estructuralmente esta firmware es mucho más sólida y segura, aunq es cierto que parece ser un poco más lenta también. Apple ha realizado un gran trabajo con esta versión, puliendo una cantidad increible de problemas y fallos de seguridad.

Voy a intentar listar una serie de diferencias y otras cosillas en las que voy a entretenerme estos días con mi buen iPod Touch:

- Con la firmware 2.0 Todas las aplicaciones, ya sean procedentes de fuera del Store como del Store tienen que estar firmadas digitalmente para poder usarse. Si no están firmadas, no se ejecutarán. Lamentablemente tan solo Apple puede firmarlas ;), así que gracias al Dev-Team esto se soluciona parcialmente. No hace ya falta que las firme Apple, pero aun así necesitan estar firmadas. Claro que se pueden autofirmar uno mismo y problema resuelto, y tambien hay otras posibilidades. Estos métodos los tendrán que usar todos los programadores fuera del Store.

- Se han creado algunos usuarios más, aunque los principales siguen siendo root y mobile.

- Los Demonios tb han cambiado significativamente. Ahora el servicio bonjour se ejecuta con otro usuarios, el demonio crashreport parece no estar ejecutado constantemente. Por otro lado, el JB del Dev-Team instala por defecto la modificación al servicio AFC2 para permitir el uso via iphonebrowser por ejemplo, luego no es necesario usar más el parche-aplicación para habilitarlo.

- Se han añadido bastantes lenguajes nuevos, sobre todo en el iPhone. Es posible escribir una gran cantidad de simbolos diferentes e incluso escribir con el dedo en el caso del chino

- Un Scanner de puerto completo contra el iPod revela que apple no ha tocado los puertos de su versión anterior. Esto significa que el puerto TCP 62078 y UDP 5353 están abiertos, estando todos los 65534 restantes cerrados. Si lo tienes JB el 22 TCP puede estar abierto también. Esto es un problema, dado que sabiendo estos dos puertos, como dijimos AQUI, se puede realizar un ataque con exito a un dispositivo iPhone/iPod.

- Se ha añadido un servicio llamado Fairplay encargado de comprobar la firma (el DRM) de las aplicaciones instaladas desde iTunes, y así evitar el pirateo. Claro que esto no es un problema para los crackers. La aplicación en sí no está encriptada, con lo que la aparición de aplicaciones del Store pirateadas ya es un echo. Por otor lado el servicio crashreporter que se podía deshabilitar con anterioridad y así ganar unos MB de RAM y ahorrarnos también algunos Kb en disco por los log, está habilitado pero parece que está latente, sin estar ejecutandose, aunque esto lo tengo que investigar un poco más.

- (A rellenar)

Entre las tareas que aun me gustaría realizar serían:

- (A rellenar)

Casi 800 Visitas en un día!!

No soy fan de proclamar las visita que puede o no puede tener nadie, y la verdad me da en parte un poco igual.

Pero si es cierto que esta mañana he mirado el contador de visitas, me he ido a ver las estadísticas y me he encontrado con esto:

En el día de ayer 773 visitas únicas? Y una media de 500? Sinceramente cuando comencé a escribir no pensaba que pudiera llegara a tener tantísimas. Es decir, hablamos a fin de cuenta de un blog, no tengo un portal, ni un foro, ni un board... son tan solo de la parte en españo (la inglesa anda un poco parada). Un blog español sobre un tema concreto y llega a casi 800 visitas únicas ne un día. La verdad es que me impresiona a mi mismo, no podía pensar que me pudieran leer tantísima gente.

Bueno, sinceramente me siento orgulloso de saber que mis palabras llegan an tanta gente y que en mayor o menor medida les ayudo.

Tan solo agradecer a todos los que me leen, y un saludo a todos ellos

Pero si es cierto que esta mañana he mirado el contador de visitas, me he ido a ver las estadísticas y me he encontrado con esto:

En el día de ayer 773 visitas únicas? Y una media de 500? Sinceramente cuando comencé a escribir no pensaba que pudiera llegara a tener tantísimas. Es decir, hablamos a fin de cuenta de un blog, no tengo un portal, ni un foro, ni un board... son tan solo de la parte en españo (la inglesa anda un poco parada). Un blog español sobre un tema concreto y llega a casi 800 visitas únicas ne un día. La verdad es que me impresiona a mi mismo, no podía pensar que me pudieran leer tantísima gente.

Bueno, sinceramente me siento orgulloso de saber que mis palabras llegan an tanta gente y que en mayor o menor medida les ayudo.

Tan solo agradecer a todos los que me leen, y un saludo a todos ellos

xpwn: La solución multiplataforma de Pwnage

El Dev-Tem ya dijimos en el otro post (aun incompleto) no sacaría ninguna versión para Windows de su Pwnage, pero tb dijimos que sacaría uan herramienta multiplataforma, llamada XPwn.

El Dev-Team ha liberado hace muy poco, unas horas, la versión 0.3 de esta herramienta. Aun no hay ninguna compilación creo. Tan solo han liberado el código fuente, de modo que todos pueden si quieren modificarlo, retocarlo o ver como está creado. Evidentemente el código fuente hay que compilarlo.

Desde la misma linea de comandos es posible hacer el JB, desbloquear... pero evidentemente esto no es para novatos. En cambio va a hacer que dentro de muy muy poco aparezcan GUI para estas lineas de comandos.

A modo de curiosidad he descargado el repositorio del código fuente, compilado para Windows y funciona bien para JB iPod 2.0. Luego intentaré realizar tb el Unlock de un iPhone, evidentemente partiendo ya nativamente desde la 2.0, no desde la 1.1.4.

El repositorio por si alguien quiere compilarlo lo tiene AQUI

El Dev-Team ha liberado hace muy poco, unas horas, la versión 0.3 de esta herramienta. Aun no hay ninguna compilación creo. Tan solo han liberado el código fuente, de modo que todos pueden si quieren modificarlo, retocarlo o ver como está creado. Evidentemente el código fuente hay que compilarlo.

Desde la misma linea de comandos es posible hacer el JB, desbloquear... pero evidentemente esto no es para novatos. En cambio va a hacer que dentro de muy muy poco aparezcan GUI para estas lineas de comandos.

A modo de curiosidad he descargado el repositorio del código fuente, compilado para Windows y funciona bien para JB iPod 2.0. Luego intentaré realizar tb el Unlock de un iPhone, evidentemente partiendo ya nativamente desde la 2.0, no desde la 1.1.4.

El repositorio por si alguien quiere compilarlo lo tiene AQUI

lunes, 21 de julio de 2008

JailBreak 2.0 y Unlock pre 3G (Incompleto aun)

Hace unos días hablábamos de como los usuarios de MAC podían ya disfrutar de una solución para poder hacer JB tanto al iPhone como al iPod Touch a la versión 2.0, en el caso del iPhone 3G tan solo el JailBreak.

Por ahora los usuarios de Windows no van a poder hacer nada hasta que el Dev-Team actualice su linea de comandos Xpwn que es una herramienta de linea de comando para todas las plataformas. Con ella, cualquiera ya podría crear una GUI para Windows si así se necesitase.

Antes, el encargado de realizar la portabilidad de Pwnage a Windows corría de la mano de Cwn. Este tenía un acuerdo con el Dev-Team. Pero con la versión 2.0 de Pwnage este acuerdo se ve que ya no es válido.

Cwn solicitó a la comunidad donaciones para un iPhone 3G para supuestamente empezar con la versión 2.0 de Winpwn, lo que no dijo es que el Dev-Team no les iba a ayudar. Que ha pasado? Que ha recivido montones de donaciones, se ha comprado el iPhone 3G, y ahora seguramente no haya nunca, o al menos por ahora, un Winpwn. Si, en parte podríamos decir que el Dev-Team es el culpable que... pero en realidad ellos nunca dijeron que colaborarían con Cwn, y este debería de haber hablado antes con ellos. Me parece sinceramente muy poco profesional, por no decir de mucha cara, hacer lo que él ha hecho.

Bueno, en resumidas cuentas, los usuarios de Windows tendrán que esperar un poco aun... ¿o no?

Vamos a analizar que tenemos ahora mismo y que no tenemos. Que necesitamos y que no.

Ahora mismo tenemos un Winpwn 1.0RC3 si no recuerdo mal, para Windows, y un Pwnage 2.0 para MAC. El primero solo es compatible hasta la versión 1.1.4 y el segundo para la versión 2.0

En ambos casos, para que el sistema del Dev-Team funcione necesitamos la firmware a modificar, y el proceso funciona así:

1º. Gracias a Pwnage (o Winpwn) se parchea el kernel de la firmware que está en ese momento instalada en el dispositivo. Sí, anteriormente dije que lo que se parcheaba era el Bootloader, pero no era del todo cierto, error mío. Lo que se hace es parchear el kernel del dispositivo para saltarse la protección del Bootloader, protección que verifica que tanto la firmware como muchas otras cosas estén firmadas. Apple para firmar usa evidentemente un certificado o clave privada, que evidentemente no se puede obtener y dudo mucho que se pueda robar. Luego esta opción descartada. Sin la firma de Apple, tan solo es posible parchear. Una vez parcheado el kernel de la firmware existente dentro del dispositivo, el dispositivo ya no verificará, entre otras cosas, la carga de una nueva firmware. Con lo que podemos realizar el segundo paso.

2º. Se crea una firmware personalizada:

a) Se monta con permisos de lectura y escritura para poder tener acceso al sistema de archivo

b) Se parchea el kernel para permitir cualquier contenido no firmado, tanto aplicaciónes como la misma firmware, que es lo que hicimos en el paso 1º. Esto tiene su lógica y la intentaré explicar. En el paso 1º se parte de la base de un software recien instalado con su kernel original. Este Kernel impide meter cualquier otra firmware no firmada. Gracias a un bug de Apple en el bootloader se logra parchear el kernel dentro del mismo dispositivo para permitir firmwares personalizadas. Evidentemente la firmware personalizada a su vez tendrá realizada las mismas modificaciones en el kernel (todas las firmwares incluyen el kernel de esa versión) para no tener que realizar el primer paso cada vez que queremos meter una firmware personalizada. Esto es completamente reversible, si queremos tener un dispositivo de nuevo de fábrica tan solo lo tenemos que restaurar con uan firmware "oficial", en la el kernel no está modificado. Evidentemente si metemos una original, el estado Pwn por así decirlo desaparece y tendremos que hacer el paso primero de nuevo.

c) Se parchea, neutraliza el bootloader en los iphone para poder ser usados con cualquier operador.

d) Se suelen instalar aplicaciones por defecto como Cydia, Installer...

3º. Una vez creada la firmware personalizada, tan solo tenemos que restaurar el dispositivo a través de iTunes. Como el dispositivo ya ha sido parcheado en el paso 1º, la firmware se puede introducir y listo. Firmware q ha su vez está parcheada ya.

Sabiendo esto, el Pwnage 2.0 por ahroa tan solo para MAC es util porque sería la única opción directa para realizar el JB a la versión 2.0. Pero los usuarios de Windows podemos hacer un par de pasos intermedios. Evidentemente presuponemos que tenemos tanto la versión 1.1.4 como la 2.0 en el PC.

Hemos dicho que con la versión Winpwn podemos parchear la firmware 1.1.4 de modo que nos permita introducir una firmware personalizada, incluyendo la 2.0. En cambio Winpwn no es capaz de parchear directamente la 2.0. Pero que pasaría si nos hacemos con una firmware ya personalizada 2.0 para nuestro dispositivo? La firmware en sí ya estaría parcheada en el kernel para permitir a su vez contenido no firmado. Pero es la pescadilla que se muerde la cola, para meterla antes necesitamos tener y/o partir de una firmware parcheada. Pero esto sí lo podemos hacer!!. Luego el proceso en realidad será muy simple, y siendo lo más largo en todo caso el proceso hacer el Downgrade en todos aquellos que no quisieron esperar. El proceso es el siguiente y no tiene pérdida:

1º. Descargamos la versión 1.1.4 desde Apple, si no la teneis ya podeis encontrar los link en este mismo blog. Tambien necesitaremos una versión 2.0 específica para nuestro dispositivo ya personalizada (parcheada) por Pwnage 2.0. Esta ultima para obtenerla tan solo se tiene que usar o conocer a alguien que nos haga el favor... de tener un MAC y personalizar una firmware. Si es para iPhone no 3G será la iPhone,1,1-2.0... para el iPhone 3G iPhone,1,2-2.0... y para iPod Touch iPod,1,1-2.0... No se os ocurra meter la firmware de un dispositivo en otro. En el caso de iPod Touch hace falta pagar a Apple los 10€ para tener acceso a la firmware, las otras dos se pueden descargar libremente.

2º. Una vez que tenemos todo lo necesario llamemos por comodidad a la firmware 1.1.4 original de Apple "1" y a la firmware 2.0 personalizada para nuestro dispositivo "2".

3º. A través de iTunes tendremos que partir de la firmware 1. Luego si metimos por error la 2.0 o venía de fábrica con ella, deberemos hacer un downgrade... cosa que no le gusta a la mayoría. Si ya lo tenemos en 1, no hace falta leer este paso, si estás ya en la firmware 2.0 siguel leyendo. Vamos a explicar rapidamente como hacer de nuevo el downgrade. Y digo de nuevo pq esta vez ponerlo en modo DFU es mucho más rapido y facil con otro "metodo"

a) Instalar iTunes 7.6 o 7.5.

a.1) Al ejecutar iTunes nos dirá que la biblioteca creada pertenece a una versión supeior y se cerrará. Asi que buscaremos el archivo iTunes library.itl y lo renombraremos a iTunes Library_old.itl por ejemplo. El archivo en Vista está en C:\Users\tusesion\Music

b) Poner el dispositivo en modo DFU:

b.1) Conectar a iTunes, este nos dirá que no podemos usar el dispositivo en esa versión de iTunes, aceptamos.

b.2) Apagamos el dispositivo

b.3) Una vez APAGADO, presionamos power+home durante unos 10 segundos. Tras los cuales soltamos tan solo el botón de power y mantenemos el de home. Esperamos unos segundos hasta que el PC instale los controladores DFU para el dispositivo e iTunes lo reconozca como recuperación.

c) Con shift+clicl derecho en restaurar podremos introducir la firmare 1 en nuestro dispositivo 2.0.